Een ernstige kwetsbaarheid in Apache Log4j vormt op dit moment een zeer groot beveiligingsrisico voor bedrijven. De software wordt met name gebruikt in webapplicaties en systemen die gebruikmaken van Java. Wat betekent deze kwetsbaarheid voor uw organisatie? En hoe beperkt u de risico’s?

Wat is Apache Log4j?

Log4j is een zogenaamde opensource-bibliotheek die door IT-ontwikkelaars gebruikt wordt voor het bijhouden van digitale logboeken. De software registreert bijvoorbeeld of er bugs voorkomen in een applicatie. Er zijn zeer veel bedrijven, applicaties en clouddiensten die gebruikmaken van deze Java-library. Bronnen melden dat grote diensten zoals Google en Apple iCloud worden geraakt.

De kwetsbaarheid kwam vrijdag 10 december aan het licht en heeft de naam Log4Shell of CVE-2021-4428 gekregen. Het Nationaal Cyber Security Centrum (NCSC) beoordeelde de impact van de kwetsbaarheid op een schaal van 1 tot 10 met een 10. Het NCSC ontvangt meldingen dat de kwetsbaarheid actief wordt misbruikt.

Wat zijn de risico’s van Apache Log4j?

Maakt uw bedrijf gebruik van software of systemen die Apache Log4j gebruiken? Dan bent u mogelijk kwetsbaar, bijvoorbeeld voor een ransomware-aanval. Zo’n aanval kan ook pas over een aantal weken of maanden plaatsvinden, waarschuwt KPN Security.

Wat adviseert het NCSC over Log4j?

Het NCSC adviseert bedrijven die gebruikmaken van Apache Log4j om zo snel mogelijk te updaten naar de door Apache beschikbaar gestelde meest recente versie van Log4j. Deze update dicht het beveiligingslek.

Is het probleem daarmee verholpen?

Helaas niet. Securityexperts vermoeden dat hackers via de kwetsbaarheid op dit moment al binnengedrongen zijn bij sommige organisaties. Ook zien we op dit moment een enorme toename in het aantal pogingen van hackers om systemen van bedrijven binnen te dringen.

Wat kan ik zelf doen als ik gebruikmaak van Apache Log4j?

KPN Security adviseert Nederlandse organisaties het volgende:

● Als u zelf (bedrijfs)applicaties of systemen ontwikkelt of beheert die gebruikmaken van Apache Log4j is het zaak om in elk geval zo snel mogelijk de update te installeren.

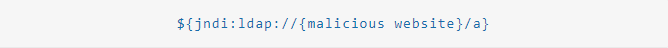

● Ook kan u in de logging zoeken naar strings vanuit gebruikers om eventueel misbruik te detecteren. Zoals bijvoorbeeld:

● Weet u niet of uw bedrijfsapplicaties gebruikmaken van de Apache Log4j-library? Vraag dit dan na bij uw IT-afdeling of softwareleverancier.

● Een tijdelijke oplossing kan zijn om kritieke systemen of data (tijdelijk) af te koppelen van het internet, zodat aanvallers hier niet bij kunnen komen.

● Zorg voor back-ups van belangrijke bedrijfsdata.

● Microsoft heeft een uitgebreide handleiding geschreven voor IT-afdelingen die misbruik op hun Microsoft Azure-omgeving willen mitigeren, deze is hier te vinden.

● Veel organisaties zijn op dit moment op de eerste plaats bezig met het patchen van het beveiligingslek. Houd de communicatie via hun blogs, socialmediakanalen of mailings de komende dagen goed in de gaten voor updates en adviezen over wat u zelf kan doen als gebruiker.

KPN Security helpt

Heeft u interesse in het in kaart brengen van uw cybersecurityrisico's? KPN Security kan u daarbij helpen.

Vraag adviesgesprek aan